ESET, operatörlerle bağlantıya geçmek için bulut depolama hizmetlerini ve dizin isimleri olarak da ayların isimlerini kullandığı için kelam konusu makûs hedefli yazılıma CloudMensis ismini verdi. Bu makûs hedefli macOS yazılımı, komuta denetim kanalı olarak bulut depolamayı kullanırken pCloud, Yandex Disk ve Dropbox olmak üzere üç farklı hizmet sağlayıcısını destekliyor. CloudMensis, kapalılığı ihlal edilmiş Mac’lerden dokümanları, tuş vuruşlarını ve ekran imgelerini dışarı sızdırmak da dahil olmak üzere 39 adet komut verebiliyor. Kullanılan bulut depolama hizmetlerinden alınan meta datalar, bu atağın birinci sefer 4 Şubat 2022’de bir Mac’in kapalılığını ihlal ettiğini gösteriyor. CloudMensis dağıtımının hudutlu sayıda olması, makus gayeli yazılımın hedeflenmiş bir operasyonun kesimi olarak kullanıldığına işaret ediyor.

CloudMensis Mac kullanıcıları için bir tehdit olsa da dağıtımının hudutlu sayıda olması, bunun hedeflenmiş bir operasyonun modülü olarak kullanıldığına işaret ediyor. ESET’e nazaran bu makus emelli yazılım ailesinin operatörleri, CloudMensis’i ilgi duydukları makul amaçlara dağıtıyor. macOS tedbirlerini atlatmak için güvenlik açıklarının kullanılması, makûs hedefli yazılımın operatörlerinin casusluk operasyonlarından alınacak başarıyı arttırmak için faal olarak gayret harcadıklarını gösteriyor. Araştırma, bu kümenin açıklanmayan güvenlik açıklarını (sıfır gün saldırısı) da kullanmadığını ortaya koydu. Bu yüzden, en azından tedbirlerin ihlal edilmesinden kaçınmak için yeni bir Mac kullanmanız tavsiye edilir.

CloudMensis’i inceleyen ESET araştırmacısı Marc-Etienne Léveillé durumu şu biçimde açıklıyor: “CloudMensis’in birinci başta nasıl dağıtıldığını ve kimlerin amaç alındığını hala bilmiyoruz. Kodun genel kalitesi ve bir gizleme yolunun bulunmayışı, CloudMensis müelliflerinin Mac geliştirme konusuna çok aşina olmadıklarını ve pek de ileri düzeyde olmadıklarını gösteriyor. Tekrar de CloudMensis’i güçlü bir casusluk aracı yapmak ve potansiyel maksatlar için bir tehdit oluşturmak maksadıyla çok fazla kaynak kullanıldığı görülüyor.”

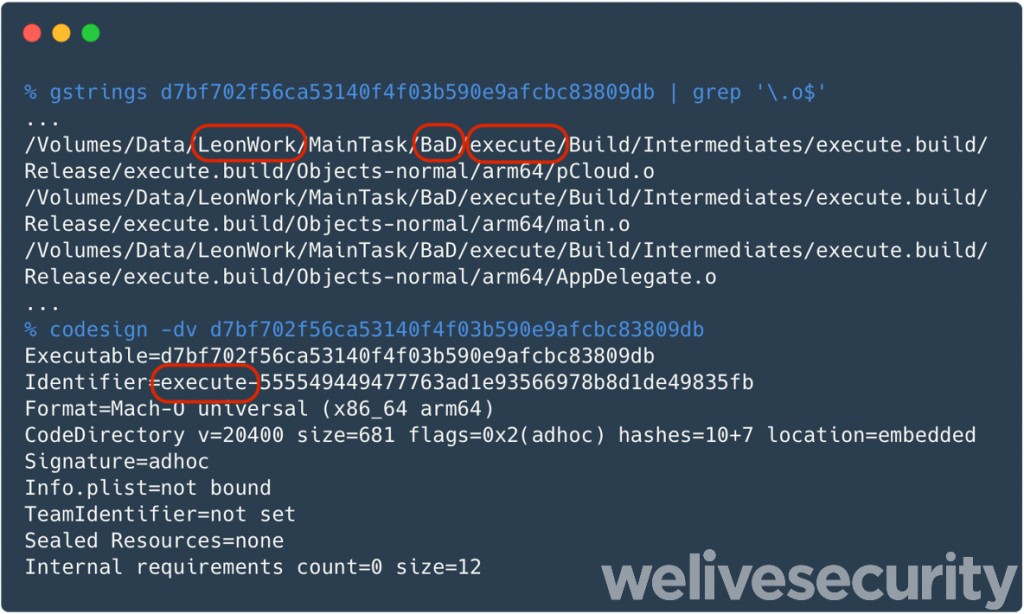

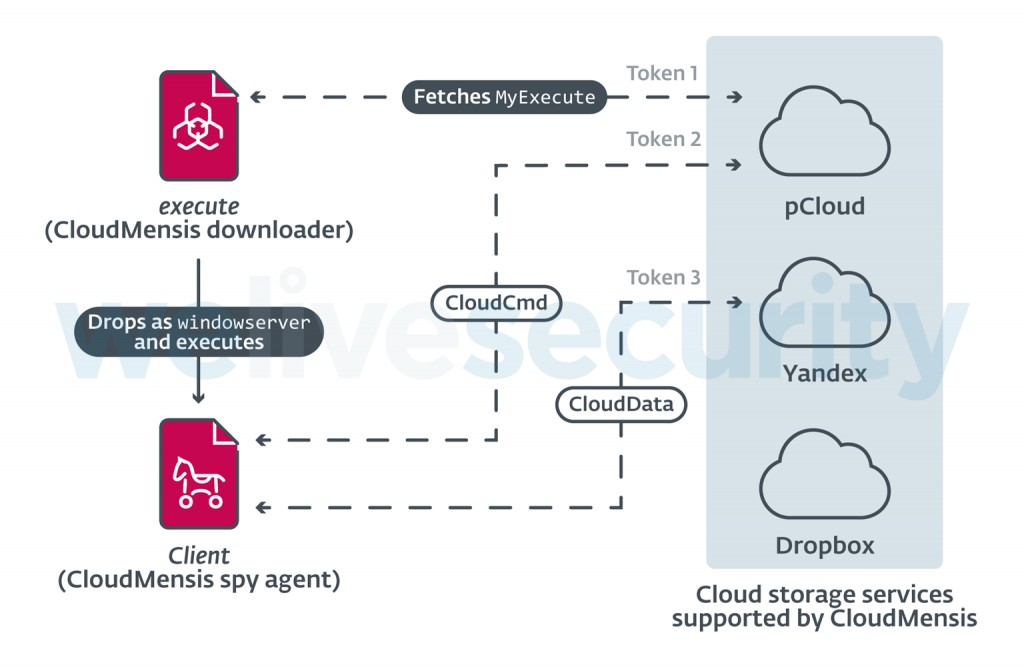

CloudMensis, kod yürütme ve yönetici ayrıcalıkları elde ettiğinde, daha fazla özelliğe sahip ikinci evreyi bir bulut depolama hizmetinden ele geçirerek birinci etap makus hedefli yazılımı çalıştırıyor. Bu ikinci etap, kapalılığı ihlal edilmiş Mac’ten bilgi toplamak için birçok özelliğe sahip daha büyük bir bileşeni temsil ediyor. Saldırganlar burada açıkça evrakları, ekran manzaralarını, e-posta eklerini ve başka hassas bilgileri dışarı çıkarmayı amaçlıyor. Şu anda mevcut 39 komut bulunuyor.

CloudMensis, hem operatörlerinden gelen komutları almak hem de evrakları dışarı çıkarmak için bulut depolamayı kullanıyor. pCloud, Yandex Disk ve Dropbox olmak üzere 3 farklı hizmet sağlayıcısını destekliyor. İncelenen örnekte yer alan yapılandırma, pCloud ve Yandex Disk’e yönelik kimlik doğrulama belirteçleri içeriyor.

Kullanılan bulut depolama hizmetlerinden alınan meta bilgiler, 4 Şubat 2022 tarihinden itibaren botlara komut iletilmeye başlanması üzere, operasyonla ilgili değişik ayrıntılar sunuyor.

Ürünlerini kullananları hedefleyen bir casus yazılımın olduğunu yakın bir vakitte açıklayan Apple, iOS, iPadOs ve macOS aygıtları üzerinde kod yürütme ayrıcalığı kazanmak ve berbat hedefli yazılım dağıtmak için sıklıkla suistimal edilen özellikleri devre dışı bırakan Lockdown Mode’un ön çalışmalarını gerçekleştiriyor.

Türkiye'nin en güncel forumlardan olan forumdas.com.tr'de forumda aktif ve katkısı olabilecek kişilerden gönüllü katkıda sağlayabilecek kişiler aranmaktadır.

Türkiye'nin en güncel forumlardan olan forumdas.com.tr'de forumda aktif ve katkısı olabilecek kişilerden gönüllü katkıda sağlayabilecek kişiler aranmaktadır.